一種訪問高安全性資源的方法、系統及一種客戶端裝置

著錄項

- C200710094686.5

- 20071229

- C101471852

- 20090701

- 中國銀聯股份有限公司

- 陳逢源;張奇;張工廠

- H04L12/56

-

H04L9/28 H04L29/06 H04L12/56

- 上海市浦東新區含笑路36號銀聯大廈

- 中國,C,上海(31)

- 北京集佳知識產權代理有限公司

- 逯長明

摘要

權利要求

1、一種訪問高安全性資源的方法,其特征在于,包括:

利用普通賬戶登錄,訪問普通資源;

當需要訪問高安全性資源時,以普通賬戶身份讀取加密的安全賬戶信息;

根據預先配置的加解密算法,對所述加密信息進行解密;

利用解密后的安全賬戶重新登錄,并對高安全性資源進行訪問操作;

操作結束后立即注銷所述安全賬戶。

2、根據權利要求1所述的方法,其特征在于:所述加解密算法定期更換。

3、根據權利要求2所述的方法,其特征在于:在加解密算法更換后的特 定時間段內,先用更換后的算法解密,若無法解密,則重新用更換前的算法進 行解密。

4、根據權利要求1所述的方法,其特征在于:將讀取加密信息、解密、 利用安全賬戶登錄、訪問高安全性資源的操作都封裝在一起,防止安全賬戶信 息的泄露。

5、一種訪問高安全性資源的系統,其特征在于,包括:

安全資源庫,用于存儲高安全性資源,所述安全性資源包括加密的安全賬 戶信息;

讀取模塊,用于利用普通賬戶登錄,從安全資源庫內讀取加密的安全賬戶 信息;

解密模塊,用于利用預先配置的加解密算法,對讀取出的加密賬戶信息進 行解密;

連接安全資源庫模塊,用于利用解密后的安全賬戶信息連接安全資源庫;

安全資源操作模塊,用于對安全資源庫進行訪問操作。

6、根據權利要求5所述的系統,其特征在于:所述讀取模塊、解密模塊、 連接安全資源庫模塊和安全資源操作模塊都封裝在一起。

7、根據權利要求5所述的系統,其特征在于:所述加解密算法定期更換, 在加解密算法更換后的特定時間段內,所述解密模塊先用更換后的算法解密, 若無法解密,則重新用更換前的算法進行解密。

8、根據權利要求5所述的系統,其特征在于,還包括:普通資源庫,用 于存儲安全性低的普通資源;普通資源操作模塊,用于利用普通賬戶登錄,對 普通資源進行訪問操作。

9、一種訪問高安全性資源的客戶端裝置,其特征在于,包括:

讀取模塊,用于利用普通賬戶登錄,從安全資源庫內讀取加密的安全賬戶 信息;

解密模塊,用于利用預先配置的加解密算法,對讀取出的加密賬戶信息進 行解密;

連接安全資源庫模塊,用于利用解密后的安全賬戶信息連接安全資源庫;

安全資源操作模塊,用于對安全資源庫進行訪問操作。

10、根據權利要求9所述的客戶端裝置,其特征在于:所述讀取模塊、解 密模塊、連接安全資源庫模塊和安全資源操作模塊都封裝在一起。

說明書

技術領域

技術領域

本發明涉及系統安全技術,特別是涉及一種訪問高安全性資源的方法、系 統及一種客戶端裝置。

背景技術

在很多業務應用系統中,維護人員對系統的管理通常采用分權限訪問機 制,即對系統資源設置不同級別的訪問權限,權限不同,用戶所能實現的操作 也不同。每個權限級別的用戶都不能執行超越權限的操作,即當低權限用戶需 要訪問權限級別較高的資源時,就不能用自己的賬戶直接進行訪問。這樣,可 以實現權限最小化,保障系統的安全性。

所述分權限訪問的具體過程是:利用普通賬戶登錄系統,執行一般任務(如 撰寫文檔、收發等);當需要運行管理任務(如進行系統更新、配置 網絡等)而訪問安全級別較高的資源時,退出普通賬戶,改用權限較高的管理 員賬戶進行重新登錄;當完成訪問后,退出管理員賬戶,再重新用普通賬戶登 錄處理一般任務。這種方式在一定程度上保障了系統的安全性,既保證了權限 最小化,又滿足了低權限用戶訪問較高安全級別資源的需求。

但是,這種方式存在如下問題:在上述利用普通賬戶登錄而需要執行管理 任務的情況下,管理員賬戶會暫時被公開,此時暫時獲得該賬戶的每個用戶都 可以直接對系統中所有資源進行訪問,這就無法保證系統資源的安全性,因為 用戶可以直接對超出其正常權限的所有系統資源進行訪問。

發明內容

本發明所要解決的技術問題是提供一種訪問高安全性資源的方法、系統及 一種客戶端裝置,以解決通過管理員賬戶訪問帶來的系統安全性問題。

為解決上述技術問題,根據本發明提供的具體實施例,本發明公開了以下 技術方案:

一種訪問高安全性資源的方法,包括:

利用普通賬戶登錄,訪問普通資源;

當需要訪問高安全性資源時,以普通賬戶身份讀取加密的安全賬戶信息;

根據預先配置的加解密算法,對所述加密信息進行解密;

利用解密后的安全賬戶重新登錄,并對高安全性資源進行訪問操作;

操作結束后立即注銷所述安全賬戶。

優選的,所述加解密算法定期更換。

其中,在加解密算法更換后的特定時間段內,先用更換后的算法解密,若 無法解密,則重新用更換前的算法進行解密。

優選的,將讀取加密信息、解密、利用安全賬戶登錄、訪問高安全性資源 的操作都封裝在一起,防止安全賬戶信息的泄露。

一種訪問高安全性資源的系統,包括:

安全資源庫,用于存儲高安全性資源,所述安全性資源包括加密的安全賬 戶信息;

讀取模塊,用于利用普通賬戶登錄,從安全資源庫內讀取加密的安全賬戶 信息;

解密模塊,用于利用預先配置的加解密算法,對讀取出的加密賬戶信息進 行解密;

連接安全資源庫模塊,用于利用解密后的安全賬戶信息連接安全資源庫;

安全資源操作模塊,用于對安全資源庫進行訪問操作。

優選的,所述讀取模塊、解密模塊、連接安全資源庫模塊和安全資源操作 模塊都封裝在一起。

優選的,所述加解密算法定期更換,在加解密算法更換后的特定時間段內, 所述解密模塊先用更換后的算法解密,若無法解密,則重新用更換前的算法進 行解密。

所述系統還包括:普通資源庫,用于存儲安全性低的普通資源;普通資源 操作模塊,用于利用普通賬戶登錄,對普通資源進行訪問操作。

一種訪問高安全性資源的客戶端裝置,包括:

讀取模塊,用于利用普通賬戶登錄,從安全資源庫內讀取加密的安全賬戶 信息;

解密模塊,用于利用預先配置的加解密算法,對讀取出的加密賬戶信息進 行解密;

連接安全資源庫模塊,用于利用解密后的安全賬戶信息連接安全資源庫;

安全資源操作模塊,用于對安全資源庫進行訪問操作。

優選的,所述讀取模塊、解密模塊、連接安全資源庫模塊和安全資源操作 模塊都封裝在一起。

根據本發明提供的具體實施例,本發明公開了以下技術效果:

首先,本發明實施例提出一種二次登錄的方式進行高安全性資源的訪問, 同時還采用相應措施保障訪問賬戶的安全性。對于訪問高安全性資源的賬戶, 采用賬戶加密的方式,并保存在特定的地方(如數據庫),然后對普通賬戶授 予所述加密賬戶信息的讀權限。在需要進行普通資源的訪問時,采用普通賬號 登錄;在需要進行二次登錄前,先通過普通賬號登錄,讀取出加密的高安全性 賬戶,并進行解密得到相應明文,然后斷開普通賬戶的連接,用得到的高安全 性賬戶進行連接。在完成相應操作后,立即斷開連接,然后再用普通賬戶進行 連接,對普通資源進行訪問。

上述采用二次登錄方式訪問高安全性資源的過程中,操作人員不會看到任 何密文和明文的安全賬戶信息,所述讀取加密信息、解密、二次登錄的一系列 過程對用戶是透明的;而且,操作人員只有在能夠解密的客戶端才能登錄訪問 高安全性資源。所以,安全賬戶信息不會像管理員賬戶一樣被公開,這樣就保 證了高安全性資源的安全性。而且,由于這種方式由系統自動進行,操作人員 并不知道具體處理過程,因此降低了人為干預帶來的不可控因素。

其次,加密高安全性賬戶所采用的密鑰以及加解密算法可以定期進行更 換,這樣就降低了單一密鑰被破解的可能性,同時也提高了高安全性資源的安 全性。而且,采用緩沖時間窗口機制,解決了由于加解密算法切換帶來的解密 沖突問題,從而保障了系統在調整算法時能正常穩定地運行。

再次,所述讀取加密信息、解密、連接安全資源庫、安全資源訪問的操作 都封裝在一起,例如封裝成庫文件,可以防止高安全賬戶信息的泄露。這樣, 即使客戶端人員進行二次開發,能看到的也只是一些常規操作,并不知道有解 密過程的存在。

綜上所述,這種二次登錄的方式增強了系統的安全性,而且配置靈活,具 有良好的可擴展性。

附圖說明

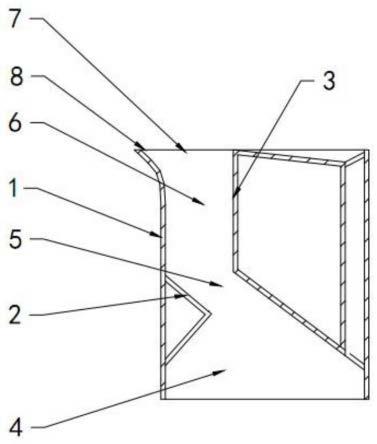

圖1是本發明實施例所述一種訪問高安全性資源的方法流程圖;

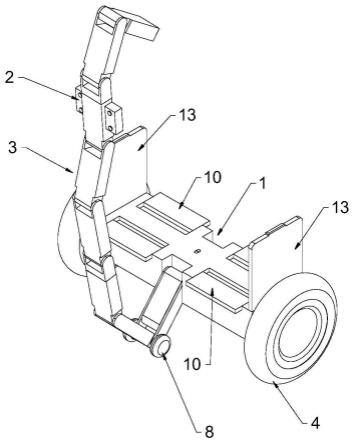

圖2是本發明實施例中緩沖時間窗口示意圖;

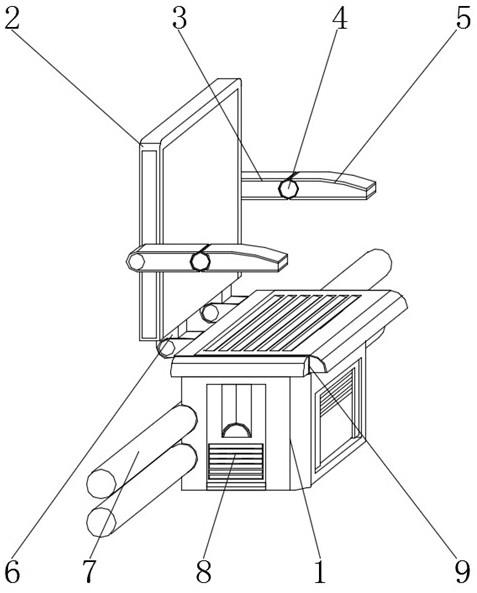

圖3是本發明實施例所述一種訪問高安全性資源的系統結構框圖;

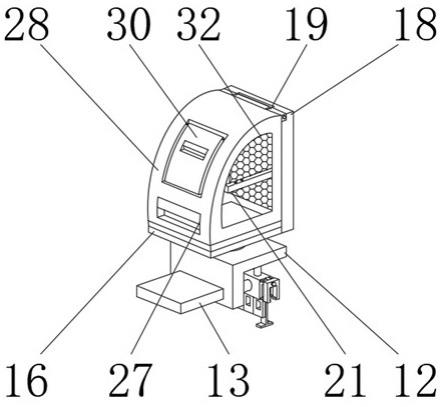

圖4是圖3所示系統的處理流程圖。

具體實施方式

為使本發明的上述目的、特征和優點能夠更加明顯易懂,下面結合附圖和 具體實施方式對本發明作進一步詳細的說明。

本發明實施例提供了一種訪問高安全性資源的方法,采用二次登錄的方 式,即對普通資源設置普通訪問賬號,對安全要求較高的資源設置特殊賬號。 當訪問安全要求相對較低的資源時,采用普通賬號進行訪問;而需要訪問安全 級別要求比較高的資源時,采用二次登錄方式。這樣既方便快捷,同時也提高 了系統的安全性。

其中,所述高安全性資源是指安全級別較高的資源,包括訪問這些資源的 賬戶的加密信息;所述普通資源是指安全級別相對較低的資源,利用普通賬戶 登錄即可訪問。通常,所有資源都保存在數據庫中,但普通資源和安全性較高 的資源保存在不同的數據表下。同時,保存高安全賬戶信息的數據表向普通資 源的賬戶授予讀權限。下面將詳述說明所述二次登錄方式。

參照圖1,是所述一種訪問高安全性資源的方法流程圖。

步驟101,操作人員利用普通賬戶登錄應用系統,訪問系統的普通資源, 進行相應的處理(如收發等操作);

步驟102,當需要臨時訪問高安全性資源時(如進行系統配置等操作), 以普通賬戶的身份讀取安全賬戶的密文信息,然后注銷普通賬戶,即斷開普通 賬戶的連接;

步驟103,對所述加密信息進行解密處理,得到明文的安全賬戶信息;其 中,對安全賬戶的加解密算法是預先配置到系統中的,從服務端獲取的密文可 以利用客戶端相應的解密算法得到明文;

其中,所述密文信息是指由明文經過加密算法加密后得到的信息。例如采 用DES(Data?Encryption?Standard,即數據加密算法)算法,明文為“sample”, 密鑰為“12345678”,則得到的密文為“23FB70”。

步驟104,系統自動利用解密得到的安全賬戶信息重新登錄連接,操作人 員就可以對高安全性資源進行各種訪問操作了,如讀操作、寫操作等;

步驟105,當完成對高安全性資源的訪問后,立即注銷此次登錄,即斷開 安全賬戶的連接;此時,如果操作人員需要繼續訪問普通資源,則再以普通賬 戶登錄系統進行訪問。

上述二次登錄的過程中,步驟102-104的過程(包括讀取加密信息、解密、 重新登錄連接)對操作人員是透明的,即操作人員以普通賬戶登錄系統發出二 次登錄的命令后,系統在后臺會自動實現一系列操作連接到安全資源的訪問, 而操作人員在系統前臺并不知道。因此,安全賬戶信息無論是明文還是密文, 都不會泄露給操作人員,這樣就極大地提高了系統的安全性。

本實施例采用這種方式的目的是:假設解密后的安全賬戶信息被操作人員 看到,就有可能泄露給其他人;假設加密的賬戶信息也被操作人員看到,操作 人員或其他人就可能利用目前的各種解密方法破解出明文信息,從而利用安全 賬戶直接登錄系統。因此,這種系統自動進行登錄的方式降低了人為干預帶來 的不可控因素,系統自身會根據情況,僅在需要時進行授權,對高安全性資源 進行訪問。

優選的,在應用系統的開發過程中,上述讀取加密信息、解密、連接安全 資源庫、安全資源訪問的操作都封裝在一起,可以防止高安全賬戶信息的泄露。 這樣,即使客戶端人員進行二次開發,能看到的也只是一些常規操作,并不知 道有解密過程的存在。

優選的,為進一步提高賬戶的安全性,加密高安全性賬戶所采用的密鑰以 及加解密算法,都可以根據需要定期或隨時進行更換,這樣就降低了單一密鑰 被破解的可能性,同時也提高了高安全性資源的安全性。關于加解密算法和密 鑰更換的實現原理是:在系統中提供多種算法,具體采用哪種算法可以在配置 文件或配置表中進行配置。例如今天采用A算法,明天采用B算法,在這種 情況下,只需要進行簡單地配置,而不需要進行大規模地系統調整,配置方式 十分靈活,可擴展性好,還增強了系統安全性。

但是,對加解密算法進行切換帶來一個問題,就是當客戶端讀取到密文信 息后,如果在該客戶端進行解密之前進行了算法切換,解密時就會采用新算法 進行,這樣采用新算法來解密舊密文就會產生沖突。例如,參照圖2所示,客 戶端在t時間點前取得加密信息,在t時間點進行了算法的切換,客戶端在t 時間點以后進行解密,此時會采用新算法來解密舊密文,顯然得不到正確結果, 因此也就無法正常登錄。

為了解決所述沖突問題,本實施例采用了緩沖時間窗口機制來避免沖突問 題。參照圖2所示,是緩沖時間窗口示意圖。可以在系統中設置緩沖時間窗口 T,切換算法后,在t到t+T的時間段內,若要進行解密,先采用新算法進行, 如得到的結果不正確,則用舊算法進行,這樣就可以避免前面提到的異常情況。 在t+T時間之后,只需要用新算法解密就可以了。所述緩沖時間窗口機制,保 障了系統在調整算法時能正常穩定地運行。

下面舉例說明上述二次登錄方法。

例如,在C/S(Client/Server,即客戶機和服務器結構)應用中,服務端為 控制客戶端的并發數,對客戶端的請求進行管理,在符合規則(比如,當前并 發數未達到系統限定的最大數)時進行調度執行。服務端可以將客戶端的請求 信息保存在數據庫中,通過狀態字段來限定客戶端請求是否允許被調度執行。 客戶端在發出請求后,檢查請求信息所在的表,如果表中的狀態字段被設置為 允許調度,客戶端的請求就可以被處理,否則,客戶端就要進行等待。在這種 情況下,請求信息所在的表就是高安全性資源,稱為調度表。

如果客戶端用戶知道訪問調度表的賬戶信息,就可以進行調度狀態的修 改,這樣服務端就達不到控制的目的,所以對于該表的訪問賬戶,服務端可以 將賬戶加密信息的讀權限授予客戶端。而對于客戶端,在開始運行后,需要以 普通賬戶進行處理,可以在需要檢查狀態表時,讀出加密的賬戶信息,斷開普 通賬戶的連接,然后根據服務端和客戶端約定的算法進行解密(算法在開發時 已寫入客戶端并編譯到可執行程序中)。客戶端得到解密賬戶后,用得到的賬 戶信息進行連接,來檢查狀態表。之后,需要斷開該連接,再采用普通賬戶進 行連接,進行后續的處理。

上述得到解密賬戶與其后的操作封裝在一起,比如封裝成庫文件,目的是 為了防止高安全賬戶信息的泄露。這樣,即使客戶端人員進行二次開發,能看 到的也只是一些常規操作,并不知道有解密過程的存在。而加解密算法的切換, 可采用雙方約定,以人工方式進行。

針對二次登錄方式,本發明還提供了一種訪問高安全性資源的系統實施 例。參照圖3,是所述系統的結構框圖。所述系統包括普通資源庫1、安全資 源庫2、普通資源操作模塊3、讀取模塊4、解密模塊5、連接安全資源庫模塊 6和安全資源操作模塊7。圖中,單向箭頭表示只有讀取操作,雙向箭頭表示 既有讀操作又有寫操作。下面分別說明。

普通資源庫1用于存儲安全性要求不高的資源,主要是應用系統運行所需 要的配置參數。安全資源庫2主要用于保存安全性要求比較高的資源,如高安 全賬戶的加密信息等。普通賬戶僅對安全賬戶的加密信息有讀權限,但對安全 資源庫2中的其它數據無權限訪問。普通資源操作模塊3主要用于對普通資源 庫1進行操作,包括讀、寫操作,如配置參數讀取、系統初始化等操作。

對安全資源庫2的訪問通過如下模塊實現:讀取模塊4主要用于完成對安 全資源庫2內的賬戶加密信息進行讀取操作;解密模塊5主要用于對讀取出來 的加密賬戶信息進行解密;連接安全資源庫模塊6主要負責利用解密得到的賬 戶信息來連接安全資源庫2;安全資源操作模塊7主要用于進行高安全資源的 訪問等操作。

優選的,圖中的虛線框表示框內的模塊是封裝在一起的,這些模塊都是與 安全資源庫2訪問相關,把這些模塊封裝起來,目的是為了防止高安全賬戶信 息的泄露。

優選的,由于對安全賬戶的加解密算法可以定期或隨時更新,所述解密模 塊5采用緩沖時間窗口機制來解決由于加解密算法切換帶來的解密沖突問題, 從而保障了系統在調整算法時能正常穩定地運行。

參照圖4,是圖3所示系統的處理流程圖。在數據流程圖中,單向箭頭表 示只有讀操作,雙向箭頭表示既有讀操作又有寫操作,虛線框表示框內的操作 是封裝在一起的。

401、表示利用普通賬戶登錄后,通過讀取模塊4從安全資源庫2中讀出 加密賬戶信息(普通賬戶已被授予讀權限);

402、表示利用解密模塊5對讀取操作得到的加密賬戶進行解密,得到明 文表示的登錄用戶名和密碼;

403、表示通過連接安全資源庫模塊6,利用解密得到的賬戶連接安全資 源庫2;

404、表示利用安全資源操作模塊7對安全資源庫2中的數據進行訪問操 作。

在應用系統臨時需要訪問高安全資源時,應用系統先利用普通賬戶連接, 然后從安全資源庫2中讀取加密賬戶信息,之后進行解密,然后利用解密得到 的賬戶信息連接安全資源庫2,連接之后進行相關操作。這樣就完成了臨時訪 問安全資源的操作。上述系統增強了應用系統的安全性,而且配置靈活,具有 良好的可擴展性。

進一步,根據實際應用需求,本發明實施例還提供了一種訪問高安全性資 源的客戶端裝置,安裝在客戶端運行,配合系統的服務器端共同完成二次登錄 操作。所述客戶端裝置主要包括圖3所示的讀取模塊、解密模塊、連接安全資 源庫模塊和安全資源操作模塊,各模塊功能描述如前所述,在此不再詳述。對 于普通的客戶端,用戶在客戶端通過普通賬戶即能訪問服務器端的普通資源 庫;但如果需要訪問安全資源庫,普通客戶端是無法連接到安全資源庫的,該 客戶端需要安裝上述客戶端裝置,才能自動進行賬戶加密信息的讀取、解密、 自動登錄連接安全資源庫、安全資源訪問的操作。因此,所述客戶端裝置保障 了應用系統(包括客戶端和服務器端)的安全性。

圖3所示系統中未詳述的部分可以參見圖1所示方法的相關部分,為了篇 幅考慮,在此不再詳述。

以上對本發明所提供的一種訪問高安全性資源的方法、系統及一種客戶端 裝置進行了詳細介紹,本文中應用了具體個例對本發明的原理及實施方式進行 了闡述,以上實施例的說明只是用于幫助理解本發明的方法及其核心思想;同 時,對于本領域的一般技術人員,依據本發明的思想,在具體實施方式及應用 范圍上均會有改變之處。綜上所述,本說明書內容不應理解為對本發明的限制。

本文鏈接:http://m.newhan.cn/zhuanli/patent/1747856e861667b12ecd4cfa7e061f6d.html

來源:專利查詢檢索下載-實用文體寫作網版權所有,轉載請保留出處。本站文章發布于 2023-04-15 09:46:05